Puede encontrarse con un problema al configurar un clúster de Kubernetes cuando solo sabe cómo usar NodePort para hacer que su servicio de Kubernetes sea accesible a través de Internet. Al emplear el tipo de servicio NodePort, se asignará un número de puerto alto y debe permitir las conexiones a esos puertos en su regla de firewall. Es perjudicial para su infraestructura, especialmente si se puede acceder al servidor a través de Internet abierto. Puede asignar un bloque de direcciones IP fuera del clúster como administrador del clúster que puede transmitir tráfico a los servicios allí. Esto es exactamente de lo que vamos a hablar en este artículo: encontrar toda la información crítica sobre cómo configurar direcciones IP externas de denegación de servicio en Kubernetes.

¿Qué es el servicio IP externo?

Uno de los extremos del servicio recibirá el tráfico que ingresa al clúster utilizando la IP externa (como la IP de destino) y el puerto del servicio. Kubernetes no es responsable de administrar IP externas.

Asegurarse de qué IP se utiliza para acceder al clúster de Kubernetes es crucial en esta situación. Usando el tipo de servicio IP externo, podemos vincular el servicio a la dirección IP que se usa para acceder al clúster.

El hecho de que la red de Kubernetes interactúe con la red de Overlay es importante para entender esta situación. Esto implica que puede acceder a prácticamente todos los nodos del clúster una vez que llegue a cualquiera de los nodos (nodo maestro o trabajador).

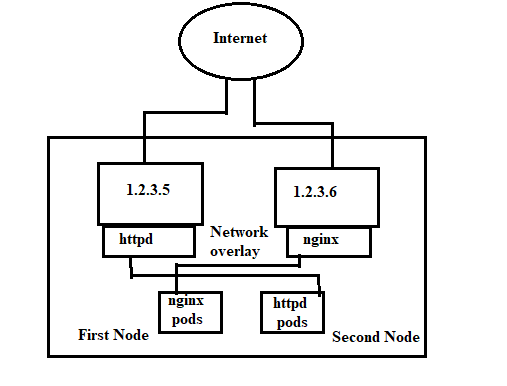

La red se muestra de esta manera:

Ambos Nodos 1 y 2 en el diagrama comparten una sola dirección IP. El Pod real vive en el Nodo 1, pero la dirección IP 1.2.3.6 está vinculada al servicio Nginx en el Nodo 1. La dirección IP del Nodo 1, 1.2.3.4, está vinculada al servicio httpd, y el Pod real del Nodo 2 se encuentra allí.

Esto es posible gracias a los fundamentos de la red Overlay. Cuando curvamos la dirección IP 1.2.3.4, el servicio httpd debería responder; cuando hacemos curl 1.2.3.5, el servicio Nginx debería responder.

Ventajas y desventajas de la IP externa

Estas son las ventajas y desventajas de la IP externa:

Es ventajoso usar una IP externa porque:

-

- Su IP está completamente bajo su control. En lugar de utilizar el ASN del proveedor de la nube, puede utilizar una IP que pertenezca a su propio ASN.

Los inconvenientes de la IP externa incluyen lo siguiente:

-

- La configuración sencilla que veremos ahora NO está disponible fácilmente. Esto implica que si el nodo falla, el servicio ya no estará accesible y tendrás que arreglar el problema manualmente.

- Para manejar los IP, se requiere un trabajo humano considerable. Dado que las IP no se asignan dinámicamente para usted, debe hacerlo manualmente.

¿Qué es el comportamiento predeterminado de denegación/permisión?

Él ' Permitir por defecto ” indica que todo el tráfico está permitido de forma predeterminada. A menos que se permita específicamente, todo el tráfico se rechaza de forma predeterminada cuando se utiliza el término ' denegar por defecto .” excepto cuando se especifica una política de red.

-

- Se permite todo el tráfico hacia y desde un pod si no hay políticas de red vigentes para ese pod.

- Si una o más políticas de red están vigentes para un pod de tipo ingreso, solo se permite el tráfico de ingreso permitido explícitamente por esas políticas.

- Cuando se aplican una o más políticas de red a un pod de tipo salida, solo se permite el tráfico de salida permitido por esas políticas.

La configuración predeterminada para otros tipos de puntos finales (máquinas virtuales, interfaces de host) es bloquear el tráfico. Solo se permite el tráfico que está específicamente permitido por la política de red, incluso si no se aplican políticas de red al punto final.

Práctica recomendada: política de denegación predeterminada implícita

Debe configurar una política de denegación predeterminada implícita creada para sus pods de Kubernetes. Esto asegura que el tráfico no deseado se bloquee automáticamente. Recuerde que las políticas implícitas de denegación predeterminada siempre entran en vigor en último lugar; si alguna otra política permite el tráfico, la denegación no se aplica. La denegación solo se implementa después de que se hayan considerado todas las demás políticas.

¿Cómo crear una política de denegaciones predeterminada para pods de Kubernetes?

Recomendamos utilizar la política de red global incluso si alguna de las siguientes reglas se puede usar para construir una política de denegación predeterminada para los pods de Kubernetes. Se aplica una política de red global a todas las cargas de trabajo (máquinas virtuales y contenedores) en todos los espacios de nombres y hosts. Una política de red global fomenta un enfoque cauteloso de la seguridad mientras defiende los recursos.

-

- Habilite el valor predeterminado para denegar la política de red global, sin espacio de nombres

- Habilitar de forma predeterminada para denegar la política de red, espacio de nombres

- Habilitar de forma predeterminada para denegar la política de Kubernetes, espacio de nombres

¿Qué es el bloqueo de IP?

Con esto, se eligen rangos IP CIDR específicos para permitirlos como fuentes de entrada o destinos de salida. Dado que las IP de los pods son transitorias e impredecibles, deberían ser IP externas al clúster.

La IP de origen o de destino de los paquetes debe reescribirse con frecuencia cuando se utilizan métodos de entrada y salida del clúster. Según el complemento de red en particular (proveedor de servicios en la nube, implementación de servicios, etc.) que se utilice, el comportamiento puede cambiar.

Esto es cierto para el ingreso y significa que, en algunos casos, debe filtrar los paquetes entrantes que se basan en la IP de origen real. Por otro lado, la 'IP de origen' en la que trabaja NetworkPolicy puede ser la IP de un LoadBalancer o incluso el nodo del Pod, etc.

Esto muestra que las conexiones entre los pods y las IP de servicio que se reescriben en IP externas del clúster pueden estar sujetas a restricciones basadas en ipBlock en términos de salida.

¿Qué son las políticas predeterminadas?

Todo el tráfico de entrada y salida hacia y desde los pods en un espacio de nombres está permitido, de forma predeterminada, si no hay controles establecidos para ese espacio de nombres. Puede modificar el comportamiento predeterminado del espacio de nombres utilizando los siguientes ejemplos.

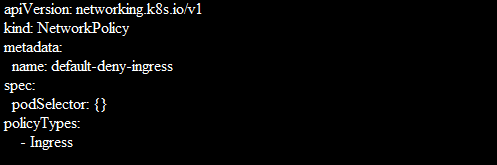

Predeterminado Denegar todo el tráfico de entrada

Al crear una política de red que elige todos los pods pero que no incluye ningún tráfico entrante a esos pods, puede crear una política de aislamiento de entrada 'predeterminada' y eso es para un espacio de nombres.

Esto garantiza que todos los pods, independientemente de si los elige otra NetworkPolicy, estén aislados para el ingreso. Esta regla no se aplica al aislamiento para salir de cualquier grupo.

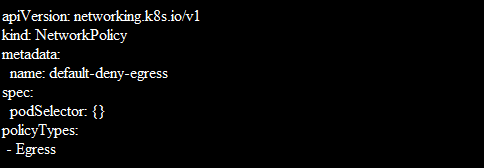

Denegar todo el tráfico de salida predeterminado

Cuando crea una NetworkPolicy que elige todos los pods pero prohíbe el tráfico de salida de esos pods, puede crear una política de aislamiento de salida 'predeterminada' y eso también es para un espacio de nombres.

Conclusión

Esta guía trataba sobre el uso de DenyServiceExternalIPs. También hemos diseñado una representación esquemática para que nuestros usuarios entiendan que está funcionando. También hemos proporcionado configuraciones de muestra.