Esta publicación discutirá qué es Linux sysctl en Kubernetes y cómo se puede usar dentro de un clúster de Kubernetes. El sysctl es una interfaz en el sistema operativo Linux que permite al administrador modificar los parámetros del kernel en tiempo de ejecución. Aquí, demostraremos cómo usar Linux sysctls en la plataforma Kubernetes. Demostraremos un ejemplo simple para ayudarlo a comprender qué tipo de salida puede esperar al implementar los comandos kubectl para usar sysctls en Kubernetes.

¿Qué son los sistemas?

sysctls es una interfaz en Linux que se usa para ajustar los parámetros del kernel en tiempo de ejecución para el espacio de nombres en un contenedor. Estos parámetros se pueden encontrar en el archivo de proceso virtual /proc/sys/ y cubren varios subsistemas como memoria virtual, redes, kernel, etc. Solo los sysctl con espacio de nombres se pueden configurar de forma independiente en los pods y Kubernetes expone la configuración de sysctl. Los sysctls de nivel de nodo que no tienen espacio de nombres deben configurarse con otro método de configuración de sysctls, como el operador de ajuste de nodos. Además, solo los sysctl seguros se incluyen en la lista blanca de forma predeterminada, mientras que los sysctl no seguros deben habilitarse manualmente en el nodo para que puedan estar disponibles para el usuario. Ahora, comprendamos cómo usar Linux sysctls en Kubernetes.

requisitos previos

Antes de comenzar a aprender a usar los sysctls de Linux en Kubernetes, asegúrese de tener las siguientes herramientas instaladas en su sistema:

-

- Kubernetes versión 1.23 o cualquier otra versión más reciente

- Ubuntu 20.04 o cualquier otra versión más reciente

- Sysctls para soporte de pod

- Herramienta de línea de comandos de Kubectl

- Clúster de minikube

Suponiendo que su sistema cumpla con los requisitos previos, pasaremos a la sección de implementación.

¿Cómo usar los sysctls de Linux en Kubernetes?

El sistema operativo Linux es una plataforma que le permite ajustar los núcleos a través de las perillas sysctls en la pila de red. Algunos de los sysctls tienen espacios de nombres para un pod con su propia configuración, mientras que otros son válidos para todo el sistema. Kubernetes ha agrupado la interfaz sysctls en dos categorías:

-

- Sysctls de espacio de nombres frente a nivel de nodo

- Sistemas seguros vs inseguros

Sysctls con espacio de nombres frente a nivel de nodo:

En el kernel de Linux, la mayoría de los sysctls tienen espacios de nombres, lo que le permite configurarlos de forma independiente entre varios pods en un nodo. Se puede acceder fácilmente a los sysctl con espacios de nombres en un pod de Kubernetes. Algunos de los sysctls con espacio de nombres son los siguientes:

-

- fs.mqueue.*

- núcleo .msg*

- núcleo.shm*

- núcleo.sem

Los sysctls de nivel de nodo no tienen espacios de nombres y el administrador del clúster debe configurarlos manualmente. El administrador del clúster utiliza un conjunto de demonios con un contenedor privilegiado o puede modificar la distribución de Linux del nodo /etc/sysctls.conf. El operador de ajuste de nodos también se puede utilizar para configurar los sistemas de nivel de nodo.

Sistemas seguros vs inseguros:

Hay dos grupos de sysctls: seguros e inseguros. Los sysctl seguros tienen un espacio de nombres adecuado y están completamente aislados dentro de los pods en el mismo nodo. Los sysctls seguros están habilitados de forma predeterminada y se pueden usar en un pod modificando la especificación del pod. Sin embargo, los sysctls inseguros están deshabilitados de forma predeterminada y el administrador del clúster debe habilitarlos manualmente. Los sysctl seguros no influyen en sus vecinos, ya que tienen un espacio de nombres adecuado. Mientras que los sysctls inseguros pueden impactar inesperadamente a sus vecinos como sobrecargar un sistema. El conjunto seguro de sysctls es el siguiente:

-

- net.ipv4.ping_group_range

- net.ipv4.ip_local_port_range

- kernel.shm_rmid_forced

- net.ipv4.tcp_syncookies

El punto a tener en cuenta aquí es que solo el espacio de nombres no es suficiente para que sysctl se considere seguro.

Ahora que hemos entendido ambas categorías de sysctls, avancemos para aprender a usar estos sysctls en Kubernetes. Aquí, lo guiaremos sobre cómo usar sysctls seguros e inseguros y cómo habilitar manualmente sysctls inseguros en Kubernetes.

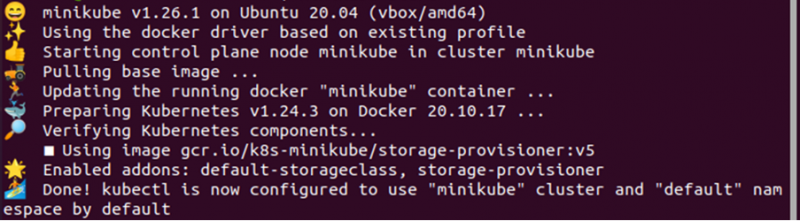

Paso # 1: Inicie el Minikube Cluster

La plataforma Kubernetes se puede usar a través de algunos clústeres y aquí estamos usando el clúster minikube. Para iniciar el clúster de minikube, puede usar el comando que se indica a continuación:

> iniciar minikube

Esto iniciará el clúster de minikube donde puede ejecutar los comandos kubectl y usar los sysctls de Linux en la plataforma Kubernetes. Cuando ejecute este comando, obtendrá un resultado similar al que se muestra a continuación:

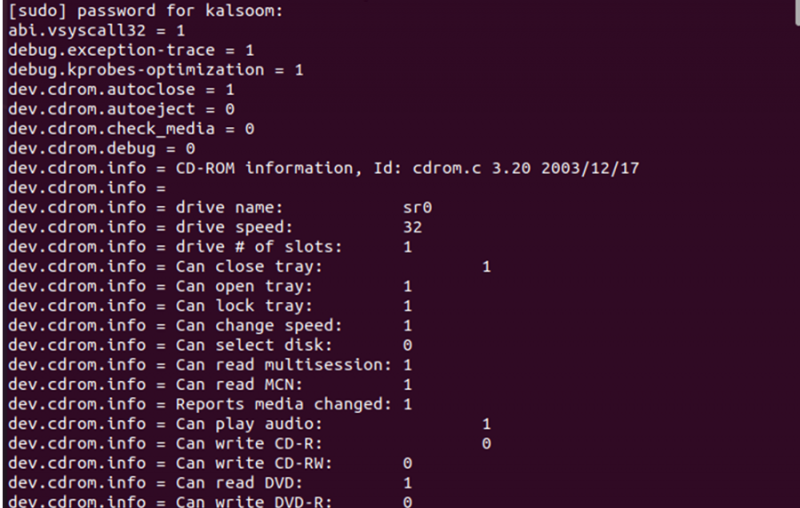

Paso # 2: Verifique los Parámetros de sysctls

La interfaz sysctls se utiliza para modificar los parámetros del kernel que se encuentran en el archivo de proceso virtual /proc/sys/. Para listar todos los parámetros, se puede usar el comando dado a continuación:

> sudo sistema -a

Este comando enumerará todos los parámetros del kernel del archivo de proceso virtual /proc/sys/. Vea la salida de muestra dada en la siguiente instantánea:

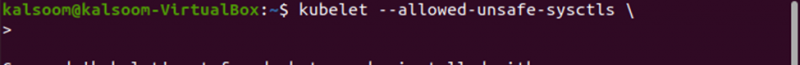

Paso # 3: habilite los sistemas no seguros

Los sysctls inseguros deben habilitarse manualmente porque están deshabilitados de manera predeterminada. El administrador del clúster habilita manualmente los sysctls inseguros por nodo. Los pods que han deshabilitado sysctls inseguros no se pueden iniciar sino solo programar. Hay algunas condiciones específicas (como el ajuste de la aplicación en tiempo de ejecución, alto rendimiento, etc.) en las que el administrador del clúster puede permitir los sysctls inseguros. Para habilitar los sysctls inseguros nodo por nodo, puede usar el comando kubectl que se indica a continuación:

> kubectl –allowed-unsafe-sysctls \

Esta es una forma muy básica y simple de habilitar sysctls inseguros usando el comando kubectl.

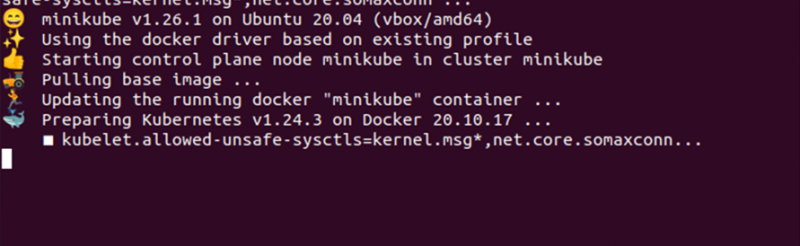

Además, los sysctls inseguros se pueden habilitar usando el indicador de configuración extra de minikube. Esto se puede hacer usando el comando dado a continuación:

Este comando le permite habilitar los sysctls inseguros a través del clúster de minikube. Sin embargo, solo puede habilitar los sysctls con espacio de nombres. Vea la salida de muestra dada en la siguiente instantánea:

Conclusión

Este artículo nos proporcionó una descripción general de la interfaz sysctls de Linux. Discutimos qué es un sysctl de Linux y cómo se puede usar en el entorno de Kubernetes. Hay dos grupos de sysctls: es seguro e inseguro. El grupo seguro de sysctls está habilitado de manera predeterminada, mientras que el grupo de sysctls inseguros está deshabilitado de manera predeterminada. Con la ayuda de un ejemplo simple y fácil, aprendimos cómo habilitar los sysctls inseguros usando el comando kubectl y el indicador minikube –extra-config.