Desafíos comunes que enfrenta Metasploit

1. Problemas de instalación y configuración

Uno de los desafíos iniciales que enfrentan numerosos usuarios implica el procedimiento de instalación y configuración. Metasploit se basa en varias dependencias que requieren una configuración precisa. Si esta configuración no se ejecuta correctamente, puede provocar varios problemas, incluida la ausencia de módulos o componentes que no funcionan según lo previsto.

Solución:

Verificar las dependencias : Asegúrese de que todas las dependencias necesarias estén instaladas y mantenidas actualizadas. La documentación oficial de Metasploit ofrece una lista detallada de requisitos previos adaptados a varios sistemas operativos. Ejecute una actualización completa y mejora de su sistema Linux empleando el siguiente comando:

sudo actualización adecuada -y && sudo actualización adecuada -y && sudo actualización dist apta -y

Utilice una distribución de Linux con fines de penetración : Para agilizar el proceso de configuración, considere usar una distribución de Penetration Linux como Kali Linux, que viene con Metasploit preinstalado.

2. Errores de conexión a la base de datos

Metasploit se basa en una base de datos para almacenar información sobre objetivos, vulnerabilidades y datos de sesión. Los problemas de conexión con la base de datos pueden obstaculizar el flujo de trabajo de sus pruebas.

Solución:

Configuración de base de datos : Asegúrese de que la configuración de su base de datos en Metasploit esté configurada correctamente. Vuelva a verificar las credenciales, las direcciones de host y los puertos.

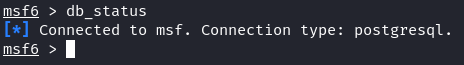

Mantenimiento de base de datos : Mantenga periódicamente su base de datos ejecutando el comando “db_status” para verificar el estado de la conexión.

3. Problemas de compatibilidad de módulos

Los módulos Metasploit son cruciales para una explotación exitosa. Pueden surgir problemas de incompatibilidad al utilizar módulos que no coinciden con la configuración del sistema de destino.

Solución:

Validación del módulo : Valide siempre la compatibilidad de los módulos con el sistema de destino. Utilice el comando 'verificar' para verificar si un módulo en particular es adecuado para el objetivo.

Personalización del módulo : Si es necesario, personalice los módulos existentes o cree los suyos propios para adaptarlos al entorno de destino.

4. Interferencia de firewall y antivirus

Los cortafuegos y el software antivirus pueden bloquear el tráfico de Metasploit e impedir una explotación exitosa.

Solución:

Cifrado de carga útil : Emplee técnicas de ofuscación y cifrado de carga útil para evadir la detección por parte del software de seguridad.

Escaneo de puertos : Utilice herramientas como Nmap para realizar un escaneo de puertos sigiloso antes de iniciar Metasploit para evitar llamar la atención sobre sus actividades.

5. Problemas de estabilidad de la sesión

Una vez que se ejecuta un exploit con éxito, mantener una sesión estable es esencial para las actividades posteriores a la explotación. La pérdida de sesión puede interrumpir su progreso.

Solución:

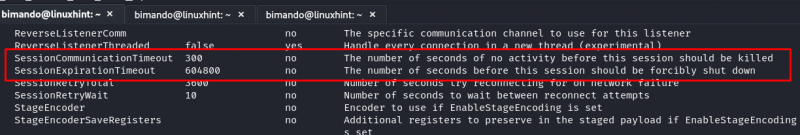

Mantener viva la sesión : configure los ajustes de mantenimiento de sesión para garantizar conexiones estables. Metasploit ofrece opciones avanzadas para mantener las sesiones configurando los valores 'SessionCommunicationTimeout' y 'SessionExpirationTimeout' para que sean más largos. Para ver las opciones avanzadas en las ventanas de msfconsole, escriba lo siguiente:

msf > espectáculo avanzado

Esa configuración avanzada tiene valores predeterminados que puedes personalizar. Para extender los valores “SessionCommunicationTimeout” y “SessionExpirationTimeout”, simplemente escriba lo siguiente:

msf > colocar SesiónComunicaciónTiempo de espera < valor mas alto >msf > colocar Tiempo de espera de vencimiento de sesión < valor mas alto >

Pivotar sesión : Implemente las técnicas de pivotación de sesión para mantener el acceso incluso si se pierde la sesión inicial.

6. Fallos de explotación

A pesar de una cuidadosa planificación, no todos los intentos de explotación tienen éxito. Comprender por qué falló un exploit es fundamental para una resolución de problemas eficaz.

Solución:

Análisis de registros : Analice los registros de Metasploit en busca de mensajes de error y sugerencias sobre por qué falló un exploit. Los registros pueden proporcionar información valiosa sobre lo que salió mal.

Explotaciones alternativas : Si un exploit falla, considere probar exploits alternativos o diferentes vectores de ataque.

7. Intensidad de recursos

Metasploit puede consumir muchos recursos y provocar ralentizaciones o fallos del sistema, especialmente durante análisis o ataques extensos.

Solución:

Administracion de recursos: Asigne suficientes recursos del sistema (CPU, RAM) a Metasploit para evitar el agotamiento de los recursos. Considere ejecutar Metasploit en máquinas dedicadas o entornos virtualizados.

estrangulamiento : Utilice las opciones de limitación para limitar la tasa de intentos de explotación, reduciendo la tensión en el sistema de destino.

Conclusión

En el ámbito de las pruebas de penetración, dominar Metasploit es un viaje lleno de desafíos y triunfos. Esta guía proporcionó información sobre los problemas comunes que se enfrentan durante las pruebas de penetración con Metasploit y ofreció soluciones prácticas para superarlos. Recuerde que la resolución de problemas es una habilidad esencial para cualquier profesional de la ciberseguridad. Si perfecciona persistentemente sus capacidades de resolución de problemas, estará mejor equipado para navegar por el complejo mundo del hacking ético y proteger el panorama digital.