AWS es una plataforma informática en línea. Por lo tanto, es natural que la seguridad se convierta en una de las principales preocupaciones de los desarrolladores y expertos en TI. Para satisfacer esta necesidad de sus usuarios, AWS ha eliminado las prácticas tradicionales de codificar los valores dentro del código mediante la introducción de “Administrador secreto de AWS”.

Esquema rápido

Este artículo presenta información sobre los siguientes aspectos:

- ¿Qué es AWS Secret Manager?

- ¿Cómo crear y modificar un secreto en AWS Secret Manager mediante CLI?

- Conclusión

¿Qué es AWS Secret Manager?

AWS Secret Manager brilla por su capacidad para proteger y asegurar la información confidencial de recursos como tokens OAuth, credenciales de bases de datos, claves API, etc. Dicha información confidencial se almacena en forma cifrada conocida como 'misterios' . Secret Manager garantiza que toda la información confidencial del usuario esté cifrada y solo accedan a ella organismos autorizados. Se puede acceder a estos secretos y modificarlos mediante la consola de AWS o la CLI.

¿Cómo crear y modificar un secreto en AWS Secret Manager mediante CLI?

AWS Secret Manager permite a los usuarios controlar la autenticación y la gestión del acceso. Además de almacenar y recuperar los secretos, los usuarios pueden programar la rotación de los secretos que reemplaza los secretos a largo plazo por secretos a corto plazo. Esto conduce a una postura de seguridad mejorada de la aplicación y evita el posible compromiso de la funcionalidad por parte de cualquier persona.

Amazon Web Service es una plataforma segura y bien diseñada que se esfuerza por brindar las mejores instalaciones y recursos a sus usuarios. En este blog, aprenderemos sobre la implementación de los siguientes métodos con secretos utilizando AWS CLI:

- Método 1: crear un secreto

- Método 2: actualizar el valor del secreto

- Método 3: editar descripción

- Método 4: cambiar la clave de cifrado

- Método 5: eliminar un secreto

- Método 6: restaurar el secreto

- Método 7: etiquetar un secreto

- Método 8: filtrar el secreto

- Método 9: replicar un secreto

Obtenga más información sobre cómo modificar el secreto mediante la consola de AWS consultando este artículo: 'Cómo modificar secretos con AWS Secret Manager mediante la consola de AWS' .

Método 1: crear un secreto en IAM mediante AWS CLI

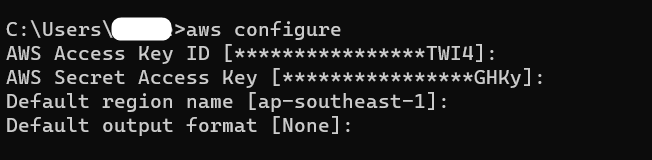

A crear un secreto en AWS Secret Manager, iniciar sesión en la cuenta de AWS usando el siguiente comando:

configurar aws

A continuación, proporcione el siguiente comando y presione el botón 'Ingresar' botón del teclado:

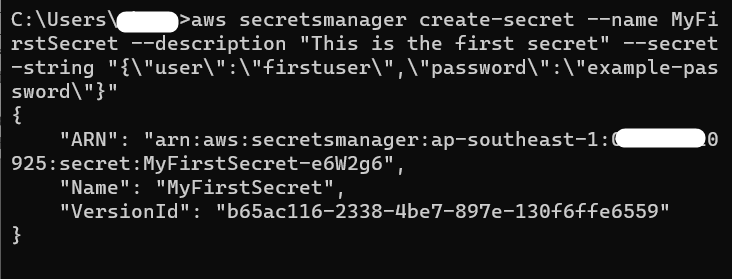

-nombre: se utiliza para ingresar el nombre del secreto.

-descripción: proporcione una breve descripción sobre el secreto.

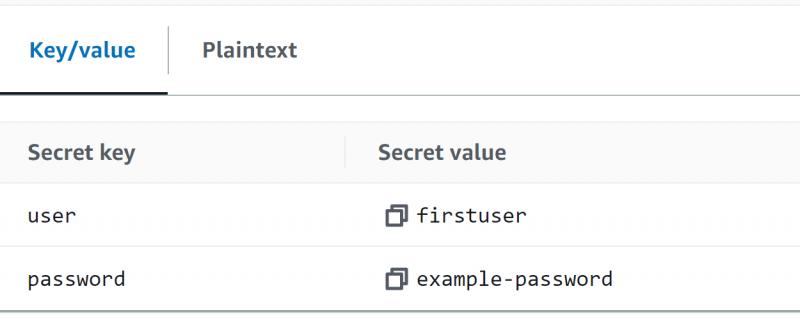

–cadena-secreta: se utiliza para especificar los pares clave-valor. En el comando mencionado anteriormente, 'usuario' y 'contraseña' son los dos llaves. Similarmente, “primer usuario” y “contraseña-ejemplo” son los dos valores para las llaves:

Para obtener información sobre cómo crear un secreto en AWS Secret Console, consulte este artículo: '¿Cómo almacenar las credenciales de Amazon RDS utilizando Secrets Manager?'

Producción

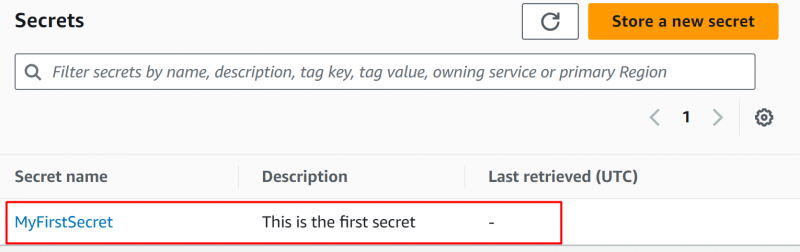

Sin embargo, la salida también puede ser verificado desde el Panel de control del administrador de Secret donde el secreto es creado por CLI:

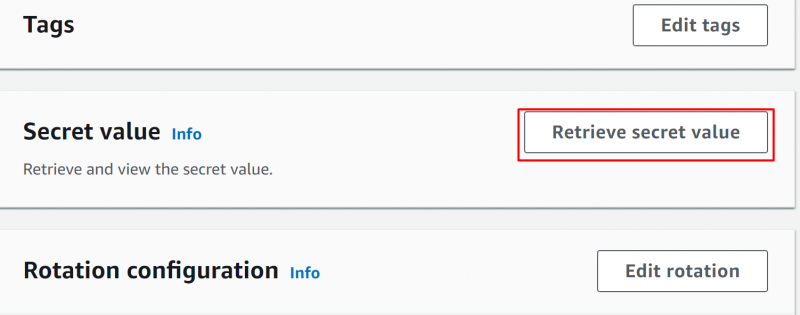

Clickea en el nombre del secreto . Desplácese hacia abajo en la siguiente interfaz hasta “Valor secreto” sección. Toque en el 'Recuperar valor secreto' botón para ver los pares clave-valor:

El pares clave-valor mostrados son los mismos que hemos proporcionado en el comando mencionado anteriormente:

Método 2: actualizar el valor del secreto

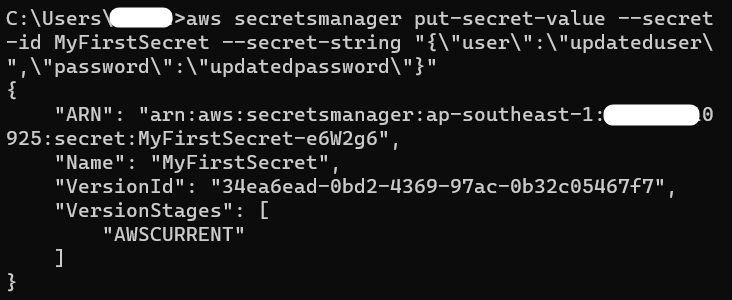

Para actualizar los valores de las claves en un secreto, proporcione el siguiente comando. El “-cadena secreta” en el comando contiene el valor actualizado para el 'usuario' y 'contraseña' llaves.:

aws secretsmanager poner-valor-secreto --id-secreto Mi primer secreto --cadena-secreta '{' usuario ':' usuario actualizado ',' contraseña ':' contraseña actualizada '}'

Producción

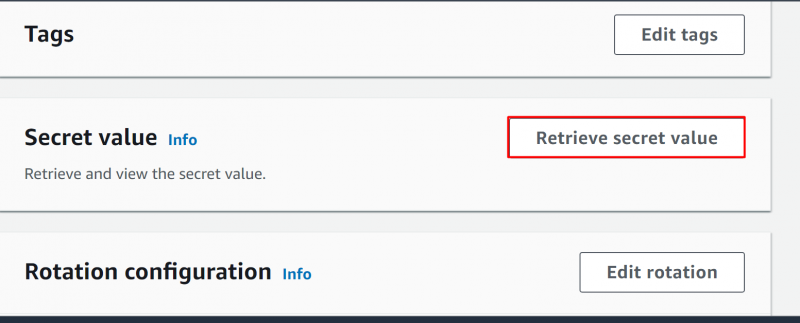

Al visitar el Panel de control del administrador de Secret, toque en el nombre del secreto para ver las especificaciones. En el “Valor secreto” sección en la interfaz mostrada, toque el 'Recuperar valor secreto' botón:

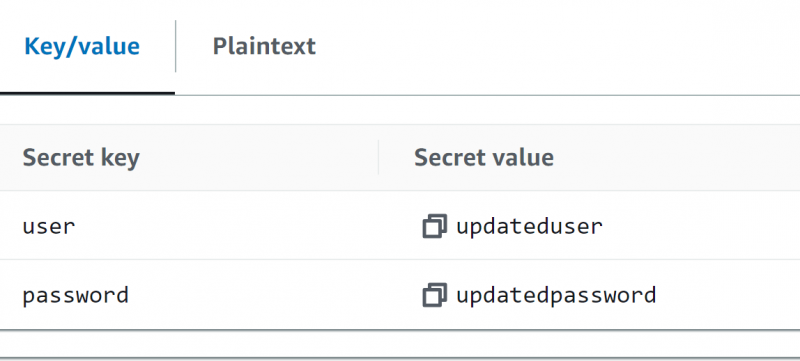

Esto mostrará el pares clave-valor . Desde aquí, los valores de las claves se actualizan correctamente:

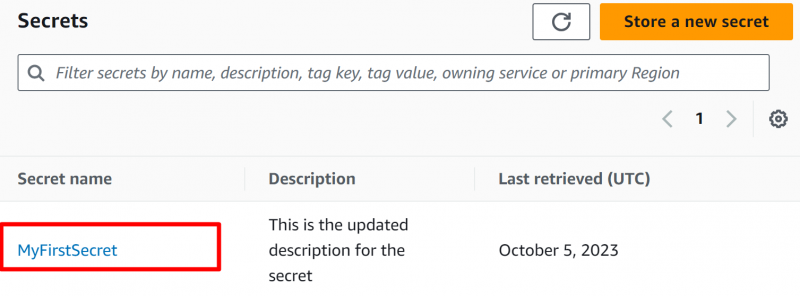

Método 3: actualice la descripción del secreto

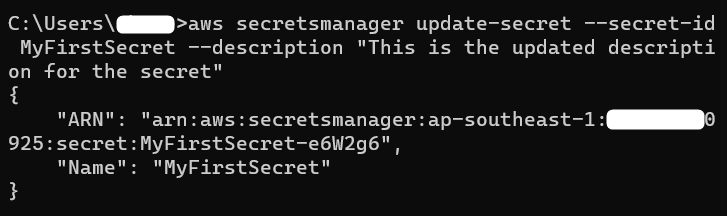

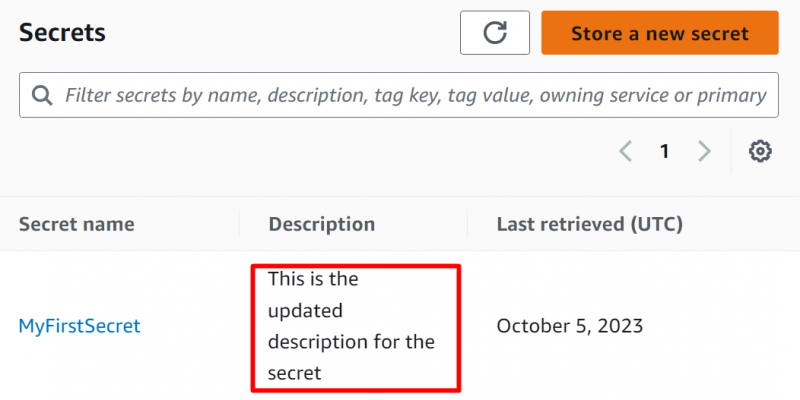

Además de los valores, también podemos editar los descripción del Secreto . Para ello, proporcione el siguiente comando a la CLI:

secreto de actualización de aws secretsmanager --id-secreto Mi primer secreto --descripción 'Esta es la descripción actualizada del secreto'

Producción

Para verificación, visite el Panel de control del administrador de Secret . En el tablero, el descripción secreta está provisto:

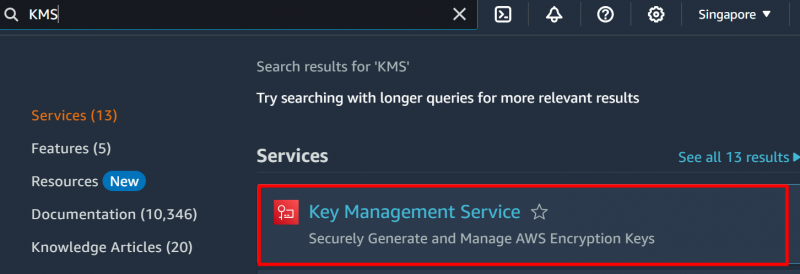

Método 4: cambiar la clave de cifrado

Una de las otras modificaciones que un usuario puede realizar con AWS Secret Manager es 'Cambiar la clave de cifrado' del secreto. Para ello busque y seleccione el “KMS” servicio de Consola de administración de AWS :

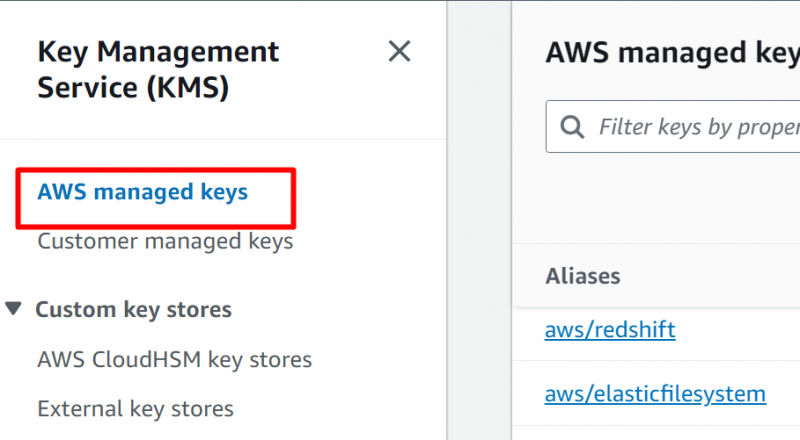

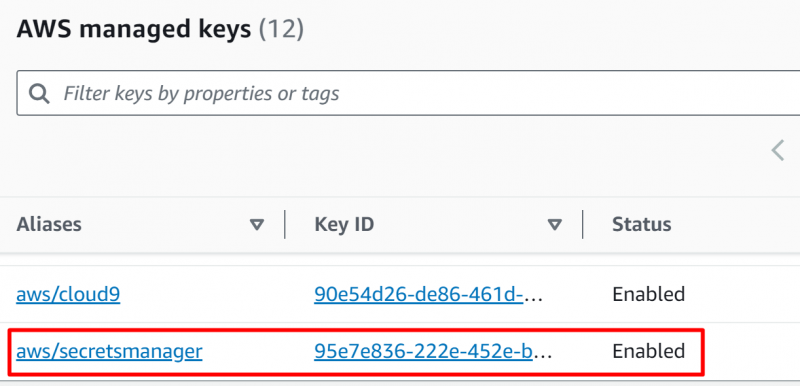

AWS proporcionará una clave predeterminada para el cifrado al crear un secreto. Los usuarios también pueden seleccionar un “Clave administrada por el cliente” pero el práctica recomendada es utilizar el clave predeterminada proporcionada . Como se utiliza la clave predeterminada para esta demostración, haga clic en el botón “Claves administradas por AWS” opción de la barra lateral izquierda de KMS:

Desplácese hacia abajo Interfaz de claves administradas de AWS y localizar el “aws/secretmanager” llave. Esta clave está asociada con el secreto creado anteriormente. Clickea en el nombre de la clave para ver las configuraciones:

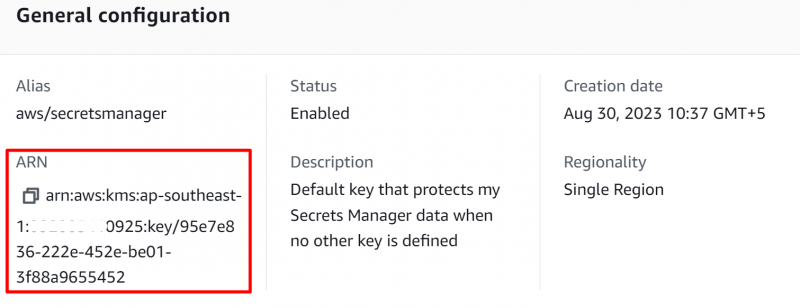

Desde el Interfaz de configuración general, copia el “ARN” ya que es necesario para identificar el secreto y cambiar la clave de cifrado:

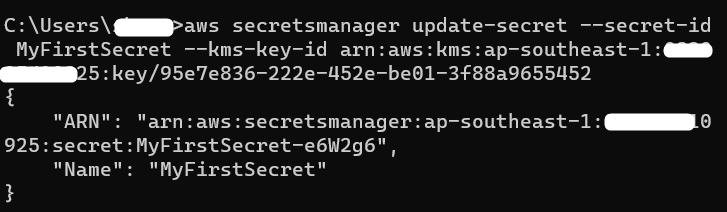

Volviendo a la CLI, proporcionar la siguiente dominio con el ARN copiado :

secreto de actualización de aws secretsmanager --id-secreto Mi primer secreto --kms-clave-id arn:aws:kms:us-oeste- 2 : 123456789012 :llave / EJEMPLO1-90ab-cdef-fedc-ba987EJEMPLO–kms-clave-id: proporcione el ARN copiado para cambiar la clave de cifrado del secreto.

–id-secreto: Proporcione el nombre del secreto cuya clave se va a cambiar:

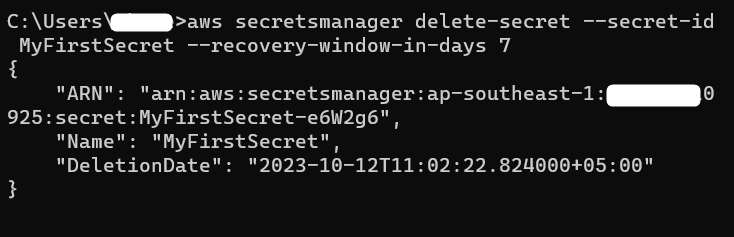

Método 5: eliminar un secreto

Un usuario también puede eliminar el secreto mediante la interfaz de línea de comandos. Antes de que se elimine un secreto, se programa entre un mínimo de 7 días y un máximo de 30 días. El siguiente comando se utiliza para eliminar un secreto del Panel de Secret Manager:

aws secretsmanager eliminar secreto --id-secreto Mi primer secreto --ventana-de-recuperación-en-días 7

–id-secreto: proporcione el nombre del secreto que se va a eliminar.

–ventana-de-recuperación-en-días: se refiere al cronograma de eliminación. El secreto se eliminará después del tiempo especificado en el “ventana de recuperación” . El secreto se eliminará permanentemente y no podrá restaurarse.

Producción

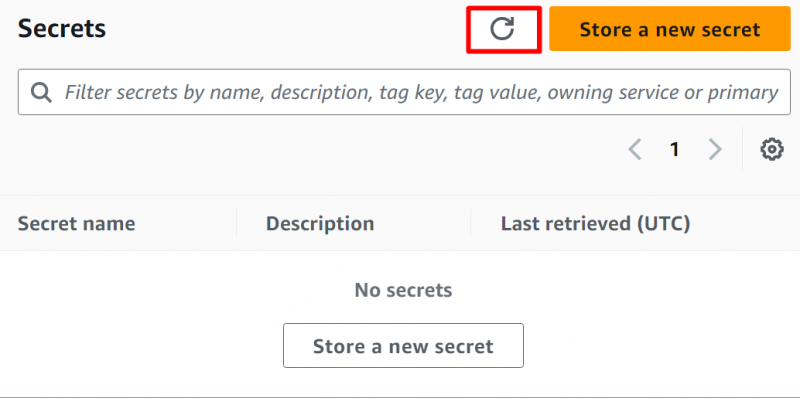

Para verificación, visite el Panel de control del administrador secreto y haga clic en el 'Recargar' botón. Se mostrará una interfaz similar a la imagen adjunta:

Método 6: restaurar un secreto

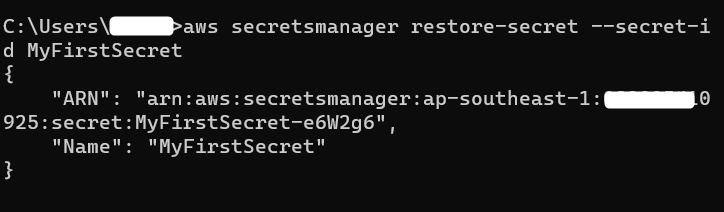

Con AWS Secret Manager también podemos restaurar el secreto que se elimina accidentalmente. En la interfaz de línea de comandos, proporcione el siguiente comando:

aws secretsmanager restaurar-secreto --id-secreto Mi primer secreto–id-secreto: proporcione el nombre del secreto que se va a restaurar.

Producción

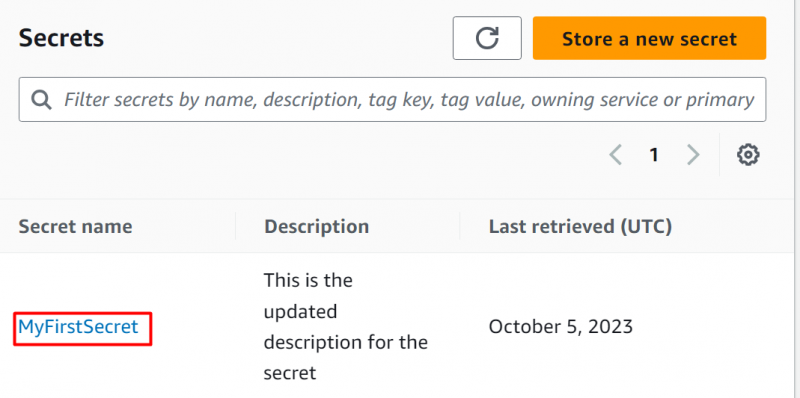

En el panel de Secret Manager, el secreto especificado ha sido restaurado con éxito :

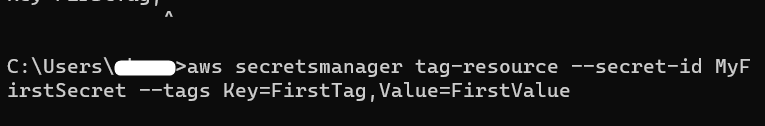

Método 7: etiquetar un secreto

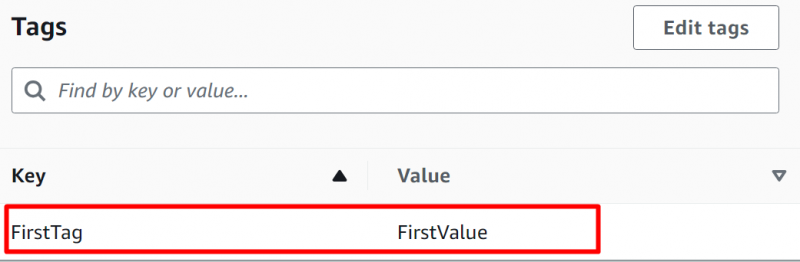

Las etiquetas son una forma eficiente para gestionar los recursos. Los usuarios pueden agregar 50 etiquetas a un secreto. Para etiquetar un secreto, proporcione el siguiente comando a AWS CLI:

recurso de etiqueta de aws secretsmanager --id-secreto Mi primer secreto --etiquetas Llave =PrimeraEtiqueta, Valor =PrimerValor–id-secreto: hace referencia al nombre del secreto para el cual se agregarán las etiquetas.

–etiquetas: Las etiquetas son la combinación de claves y valores. Usando la palabra clave “-etiquetas”, especifique los pares de clave y valor.

Producción

Para verificar, elige el secreto desde el panel de Secret Manager. Desplácese hacia abajo hasta el “Etiquetas” sección para ver la etiqueta agregada:

Método 8: filtrar un secreto

AWS permite a los usuarios buscar los secretos almacenados utilizando el 'Filtrar' palabra clave. El usuario puede filtrar secretos según sus etiquetas, nombre, descripción, etc. Para filtrar los secretos, utilice el siguiente comando:

aws secretsmanager lista de secretos --filtrar Llave = 'nombre' , Valores = 'Mi primer secreto'Llave: especifique el campo por el cual se deben filtrar los secretos.

Valores: proporcione el nombre del secreto para identificarlo de forma única

Al ejecutar el comando mencionado anteriormente, Secret Manager mostrará la información de la clave:

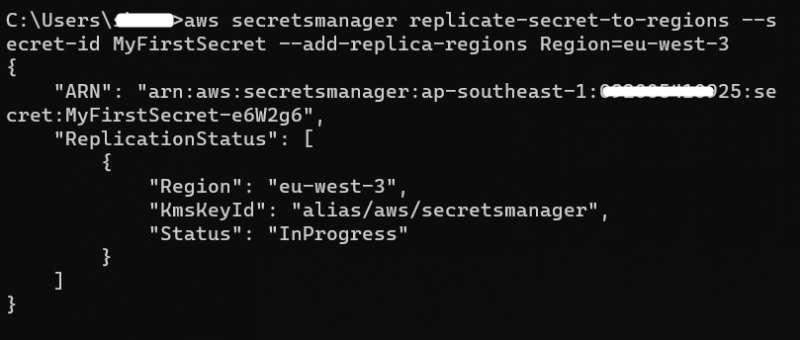

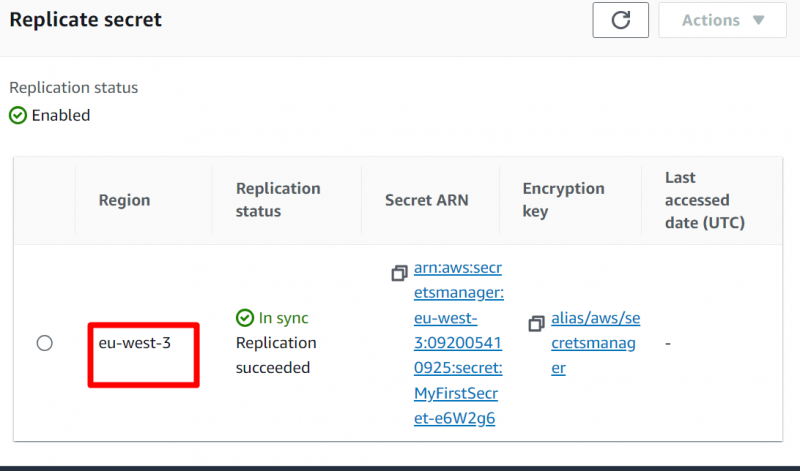

Método 9: replicar un secreto

Secret Manager también permite a sus usuarios replicar sus secretos en otras regiones de AWS. Para eliminar el secreto, es importante eliminar primero la réplica del secreto. Para configurar la réplica de un secreto en una región de AWS diferente, utilice el comando que se menciona a continuación:

aws secretsmanager replicar-secreto-a-regiones --id-secreto Mi primer secreto --añadir-región-regiones Región =ue-oeste- 3Región: se refiere al área de AWS donde se debe replicar el secreto.

Obtenga más información sobre cómo replicar un secreto en AWS Secret Manager consultando este artículo: '¿Cómo replicar un secreto en otras regiones en AWS Secret Manager?' .

Producción

Para verificar si el secreto se ha replicado exitosamente o no, visite el Panel de control del administrador secreto y elige el secreto:

Desplácese hacia abajo hasta el Replicar sección secreta . La replicación ha sido habilitada. exitosamente :

Eso es todo de esta guía.

Conclusión

Para crear y modificar el secreto mediante CLI, ingrese los comandos mencionados y especifique la acción, el ID del secreto y los pares clave-valor para identificar de forma única el secreto. Al utilizar estos comandos, los usuarios pueden ejecutar todas las operaciones de secretos que se realizaron utilizando la consola de AWS, como eliminar, actualizar, crear, replicar o restaurar, etc. Este artículo es un tutorial completo con una descripción paso a paso. de cómo crear y modificar un secreto en AWS Secret Manager mediante CLI.